app2 解题报告

打开apk,这个和以前不同,不管输入什么,点进去显示都是waiting for you

JEB打开

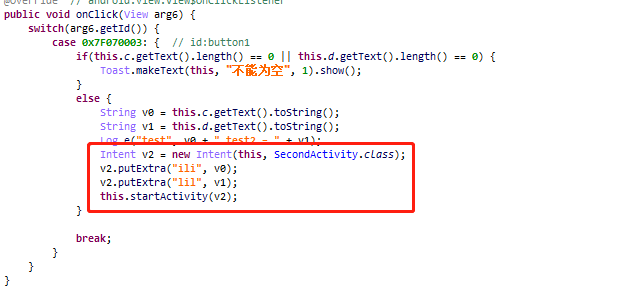

onClick函数

打开secondActivity,并给定ili : v0,lil : v1

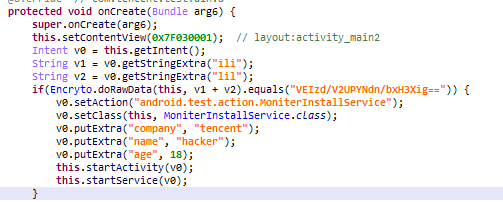

调用了native中的doRawData方法

然后打开MoniterInstallService

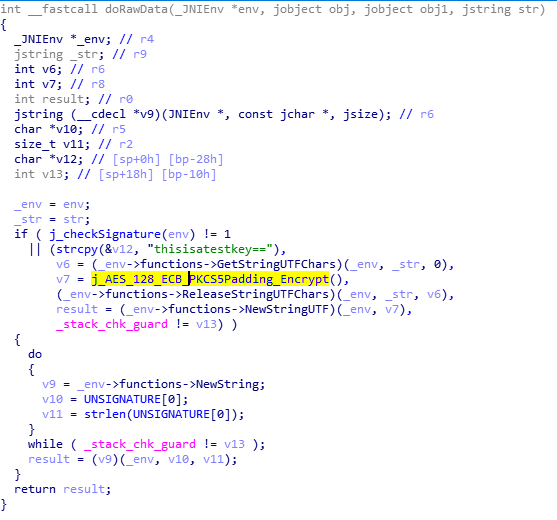

分析doRawData:

使用AES_128_ECB_PKCS5Padding加密,密钥为thisisatestkey==

解密字符串VEIzd/V2UPYNdn/bxH3Xig==

1 | from Crypto.Cipher import AES |

得到aimagetencentumm,但是不对

JEB翻一下逻辑,没研究出什么有用的信息,但是发现了一个FileDataActivity,里面有一个加密之后的字符串9YuQ2dk8CSaCe7DTAmaqAA==

解密,得到字符串,发现是flag….行吧