打开app,发现是一个要求输入flag的简单界面,JEB打开看一下

无壳,只有一个 Activity,分析一下流程

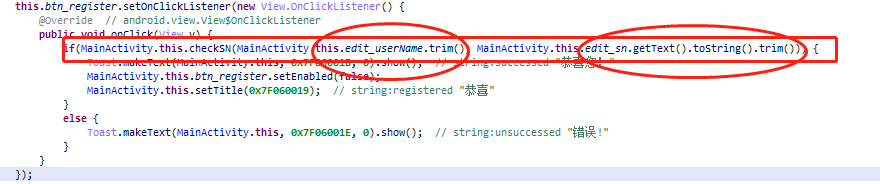

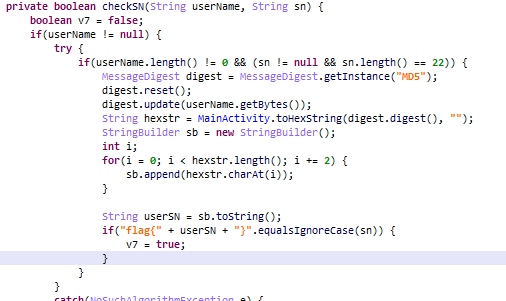

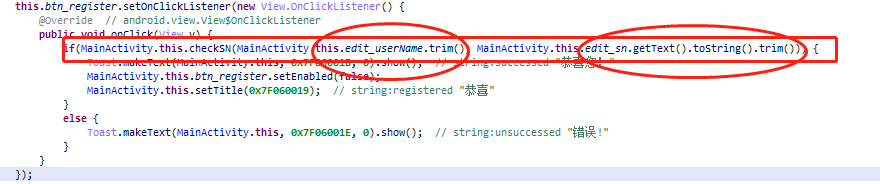

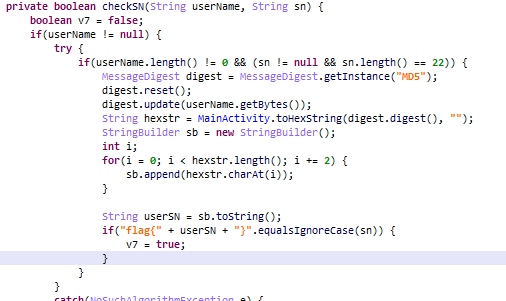

调用checkSN函数,传入的参数为username和我们输入的edit_sn

流程很清晰,写一个简单的脚本跑一遍即可:

1 | import hashlib |

得到的值即是flag

注意题目要求输入括号里面的值,也是就是user[::2]的值

打开app,发现是一个要求输入flag的简单界面,JEB打开看一下

无壳,只有一个 Activity,分析一下流程

调用checkSN函数,传入的参数为username和我们输入的edit_sn

流程很清晰,写一个简单的脚本跑一遍即可:

1 | import hashlib |

得到的值即是flag

注意题目要求输入括号里面的值,也是就是user[::2]的值